|

DOI: 10.7256/2454-0706.2018.10.22879

Дата направления статьи в редакцию:

02-05-2017

Дата публикации:

01-11-2018

Аннотация:

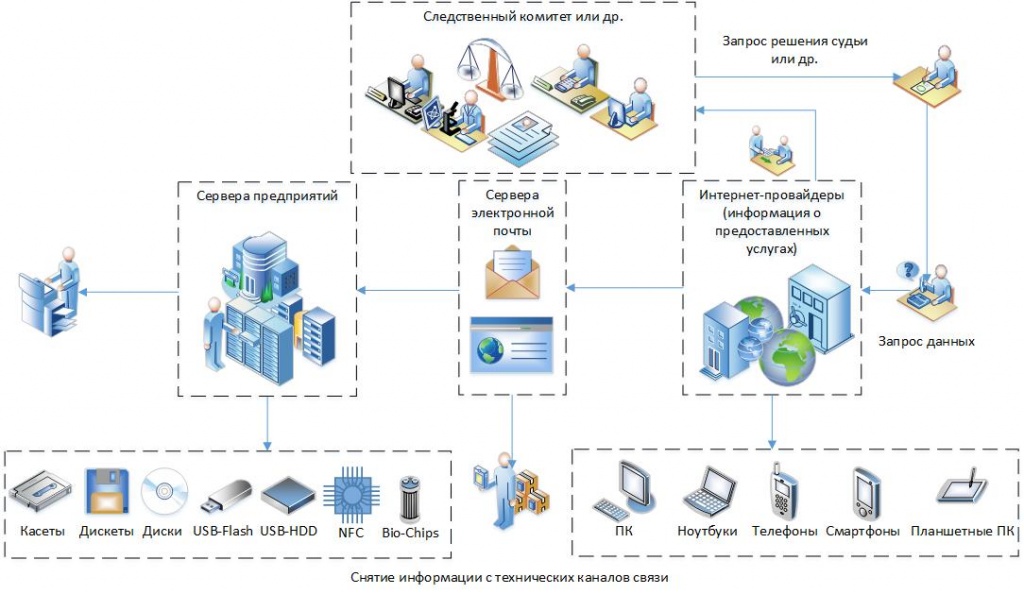

В статье представлена классификация компьютерной информации, определяющая способ ее получения, приведен алгоритм мероприятий при расследовании преступлений в сфере информационных технологий, представлена категория информационных следов возможных преступных действий. Автор подробно рассматривает такие аспекты как использование информационных следов, проведена работа по анализу расследования преступлений в сфере компьютерной информации. Объектом исследования является преступная деятельность в сфере компьютерной информации, отражаемая в информационных следах, а также тактические и технические приемы по обнаружению, сохранению и изъятию информационных следов. Предметом исследования является закономерности преступной деятельности, вследствие которой образуются информационные следы, а также закономерности деятельности сотрудников правоохранительных органов по выявлению, закреплению, использованию таких следов при раскрытии и расследовании преступлений. Методика расследования рассматриваемых преступлений представлена организацией следственной деятельности при получении первичной информации; типизации следственных ситуаций; определение круга обстоятельств; разработка программ расследования; организация предупредительной деятельности следователей; тактика следственных и иных действий. Идентификация и анализ преступлений в сфере IT - трудно решаемая на практике задача, в связи с расширяемым спектром совершения подобных преступлений и постоянном развитии средств передачи и хранения информации. Ее решение требует не только особой тактики производства следственных и организационных мероприятий, но и прежде всего наличия специальных знаний в области компьютерной техники. В данной работе автором представлена структурная схема необходимых мероприятий по анализу ситуации при подозрении в совершении преступлений в сфере информационных технологий, а также источники данных этой информации, показана схема местонахождения следов, проработана классификация информационных следов преступных действий.

Ключевые слова:

компьютерная информация, киберпреступления, классификация, систематизация, схема, криминалистика, информационные следы, алгоритм мероприятий, расследовании преступлений, экспертиза

Abstract: This article presents the classification of computer information that identifies the means of how it was obtained, provides an algorithm for measure in investigating crimes in the area of cyberspace, as well as proposes the category of information traces of possible cybercrimes. The author carefully examines such aspects as use of information traces and conducts research on analysis of cybercrime investigation. The object of this research is cybercrime reflected in information traces, as well as tactical and technical actions aimed at discovery, storage and confiscation of information traces. The subject of this research is the regularities of crime that produces information traces, as well as regularities in the law enforcement activity in detecting, recording and using such traces in criminal investigation. Identification and analysis of cybercrimes is a difficult task in practice due to widening spectrum of crimes committed in cyberspace and constant development of means of storing and transferring information. Its solution requires not only special tactics in investigation and organizational measures, but also special knowledge in the area of computer technology. In this work, the author offers a structural schematic for the necessary measure for analysis in suspicion of cybercrime, as well as the sources of this information.

Keywords: computer information, cybercrime, classification, systematization, scheme, criminology, information traces, algorithm of measures, investigation of crimes, forensics

Основная часть Мы живем сейчас в то время, когда объемы информации возрастают с геометрической прогрессией, а новые технические средства всё глубже проникают в сферу человеческой деятельности, в следствии чего возникают новые требования к хранению, обработки и безопасности информации. Сегодня злоумышленники все чаще используют новые электронные методы и средства при совершении правонарушений. Эти данные могут "распологаться на различных носителях информации и могут также представлять собой информационные следы, фото и/или видео" [1]. Вся эта информация имеет огромное значение в выявлении и расследовании преступлений в сфере информационных технологий (IT), так как может являться электронным доказательством в случае совершения преступления (информационные следы), обнаружение и исследование которых, аналогично материальным следам преступлений.

Информационные следы повсеместны по своей сути, их можно найти не только в персональном компьютере (ПК), но и в современных смартфонах, телефонах, планшетных ПК. Сейчас почти каждый человек имеет собственный смартфон, пользуется мобильным интернетом - на этих устройствах существуют учетные записи электронной почты и социальных сетей. Стоит также отметить тот факт, что на рынке таких устройств всё чаще мы можем найти устройства с встроенными биометрическими сенсорами (умные часы и браслеты), которые помимо хранения данных учетных записей пользователей могут хранить и биологические идентификаторы личности, такие как: отпечатки пальцев человека(дактилоскопия), изображения сетчатки глаз, историю сердечных биоритмов и пройденные шаги. Весь спектр подобной информации в совокупности представляют собой особо важную личную информацию (персональные данные), которой могут воспользоваться злоумышленники. Подобные следы могут также способствовать расследованию преступлений, помогать в поиске преступника или разыскиваемого, а также служить в качестве доказательной базы.

В последнее время омечается усиленная тенденция роста преступлений в сфере информации, это можно объяснить недостаточно разработанными нормами законодательной базы в этой сфере. С другой стороны, при осуществлении каких-либо мер в этой области и созданием соответствующих законов, норм и правил, стоит учитывать тонкости подобных мероприятий [2], т.к. попытки создания одного могут со своей стороны повлиять на ухудшение ситуации в общем или могут повлечь за собой нарушение других норм и правил, таких как нарушение моральных принципов, свободы слова или раскрытие персональных данных подозреваемого без каких-либо оснований для этого.

В результате можно сделать вывод, что для того, чтобы приступить к подобному расследованию преступлений или внесению новых законодательных норм, обязательным будет являться создание необходимых мер по анализу ситуации, подготовке соответствующей базы и неоспоримых оснований, а информационные следы (имеющие информацию о персональных данных) должны в этом случае являться лишь "закрепляющим эффектом", служить неким недостающим звеном. При всём выше сказанным также стоит учесть, что все расследования и набор мер, принятие решений - должны исходить из индивидуальных подходов к каждому преступлению (нарушению), а не к совокупности этих правонарушений как единого целого. Несомненно, чтобы довести такую систему до совершенства нужна разработка целого комплекса норм и законов, охватывающего все спектры анализа информационных следов в расследования преступлений в сфере компьютерной информации. Структурная схема соответствующих мероприятий представлена на рисуноке 1.

Рисунок 1. Структурная схема необходимых мероприятий по анализу ситуации при подозрении в совершении преступлений в сфере компьютерной информации а также источники данных этой информации.

Зачастую существует ряд некоторых трудностей при расследовании преступления: когда и как информацию можно расценивать в качестве доказательств, и какая полезная информация может хранится в памяти ПК, как её извлечь.

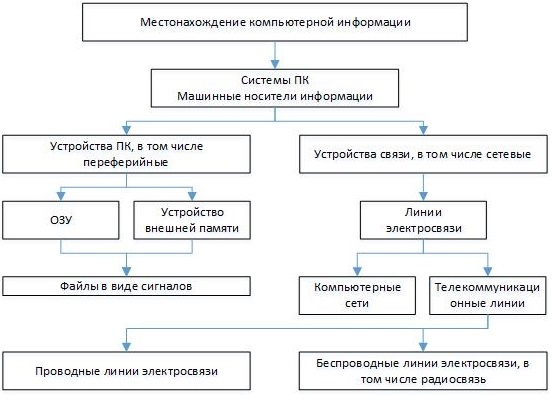

Под компьютерной информацией понимается информация (данные, сведения), содержащиеся в виде электрических сигналов, независимо от средств хранения, обработки и передачи данных. Различают несколько типов компьютерной информации, которую используют преступники: e-mail, web-сайт (перенаправление на другой сайт, взлом учетной записи на том, или ином сайте в сети), социальные сети (примерами подобного преступного посягательства является оскорбление, унижение, хулиганство, а в последнее время участились случае психологического воздействия с целью получения личной информации для дальнейшего использования в личных целях, вымогательство денег, принуждения к самоубийству и прочее), электронные деньги, взлом локальной сети, wi-fi, получение доступа к ПК, мобильная связь. Ниже представлена схема местонахождения источников подобной информации.

Рисунок 2. Схема местонахождения следов компьютерной информации

В частности, распространение информации в России контролируется авторским правом ,смежными правами, Конституцией РФ и гражданским правом. Рост этого вида преступлений коррелирует с увеличением числа пользователей интернета.

По данным последнего пресс-релиза Международного союза электросвязи (МСЭ) от 22.07.2016, количество пользователей интернета в мире составляет 3,5 миллиарда человек. Большинство пользователей теперь приходится на развивающиеся страны – в них насчитывается 2,5 миллиарда пользователей, а в развитых странах – 1 миллиард. В процентном отношении, наибольшее проникновение интернета остается в развитых странах - 81%, по сравнению с 40% в развивающихся странах и 15% в наименее развитых странах [3]. 1 марта 2017 года компания Trend Micro Incorporated определила 2016 год, как год онлайн-вымогательств - количество киберугроз достигло максимальной отметки за всю историю наблюдений, а убытки компаний достигли $1 млрд в мировом масштабе [4].

Большинство ученых-криминалистов классифицирует информационные следы по месту их нахождения на две укрупненные группы: на ПК преступника и на ПК пострадавшего. К этой классификации можно добавить и другой объект - компьютерную информацию бескорыстных лиц (операторов, провайдеров, управление интернет-ресурсами). У этих лиц и организаций можно получить необходимую информацию в пользу расследования преступлений.

Эксперт обязан четко определять и разбираться, какие доказательства должны быть получены с компьютера, какую твердую ценность и что конкретно может быть использовано в качестве доказательства факта совершения преступления. Стоит учесть, что любая подобная информация может быть полезна в уголовном делопроизводстве только по соответствующему запросу или решению суда.

Однако следует отметить, что следователь может не владеть достаточными компетенциями в сфере IT для обеспечения надлежащего использования фактических данных в ПК, необходимы специальные знания в данной области. Более того, при некомпетентной работе с ПК можно пропустить важную информацию или случайно ее уничтожить. Если для использования и понимания, имеющее отношение к изучению деятельности компьютерной информации, требуются специальные знания, то для выявления остатков небольших электронных устройств и микрочипов, следователь должен принять решение о назначении экспертизы. Основная задача в этой области: восстановить содержимое поврежденных файлов, идентифицировать компьютерные программы всех видов незаконных модификаций, дополнений, имеющих криминальный характер, определить тип вредоносной программы, ее источник и негативные последствия, вызванные ими, размер и характер причиненного ущерба. При этом надо различать косвенные и прямые доказательства совершения того или иного преступления (рисунок 3).

Рисунок 3. Классификация носителей информационных следов преступных действий.

В ходе работы могут присутствовать и другие аспекты, которые различаются и определяются экспертом в зависимости от выяснения необходимой информации. Здесь также стоит отметить, что большое внимание необходимо уделить важности проблемы криминологического и уголовного права для предотвращения и предупреждения киберпреступности в России. Из-за большого количества преступлений в этой области, необходимо осуществлять профилактические меры среди тех, кто с большой долей вероятности может совершать такие преступления. Зачастую к ним относятся молодые люди в возрасте от 16 до 35 лет, проходящие обучение в школах, средних специальных учебных заведениях, техникумах, университетах. Таким образом, для сокращения числа подобных правонарушений, оптимизации правоохранительных органов, необходимо проводить направленную профилактику предупреждения киберпреступности , воспитания соответствующего поведения и правосознания прежде всего учащихся учебных заведений.

Заключение Автором была проведена работа по анализу расследования преступлений в сфере IT. Особое внимание уделяется принципам и рекомендациям проведения мероприятий по анализу ситуации при подозрении в совершении преступлений в сфере компьютерной информации, а также характер источников данных этой информации, классификации, показана схема местонахождения информационных следов.

Проведенные исследования позволяют эксперту-криминалисту быстро и точно провести мероприятия по классификации совершённого преступления в сфере IT, вывести необходимые аспекты и особенности. Результаты работы позволят в будущем сделать прогноз на выявление новых видов преступлений, четко определять и разбираться, какие доказательства должны быть получены с компьютера, какую твердую ценность и что конкретно может быть использовано в качестве доказательства факта совершения преступления.

Библиография

1. Островский О.А Криминалистическая портретная экспертиза по видеоизображениям, как форма определения личности / The Eleventh International Conference on Eurasian scientific development Proceedings of the Conference. Editor Jana Ilyna, Russia. 2016. С. 176-179.

2. Уголовный кодекс Российской Федерации от 13.06.1996 N 63-ФЗ (ред. от 17.04.2017) ст. 272

3. Пресс-релиз Международного союза электросвязи // МСЭ публикует данные по ИКТ за 2016 год [Электронный ресурс].-Режим доступа: http://www.itu.int/net/pressoffice/press_releases/2016/pdf/30-ru.pdf (дата обращения: 08.05.2017).

4. Trend Micro // TAdviser . Государство. Бизнес. ИТ. [Электронный ресурс].- Режим доступа: http://tadviser.ru/a/23656 (дата обращения: 08.05.2017).

5. Гармаев Ю.П. Современные информационные технологии в механизме внедрения межотраслевых средств противодействия преступности / Юридическое образование и наука. 2014. № 4. С. 28-33.

6. Багутдинов Р.А. Кибернетика и программирование. 2016. № 5. С.10-15

7. Васильев А.Н. Проблемы методики расследования отдельных видов преступлений. – М.: ЛексЭст, 2002. С.64

8. Королев Д.Г. Информация и право: Учебное пособие. – Рязань: Рязанский Факультет Московского института МВД Россию 2000. С. 41 — 55.

9. Асланов Р. М. Зарубежный опыт правового регулирования обеспечения информационной безопасности // Политика и Общество.-2012.-2.-C. 45-48.

10. Войниканис Е.А. Кодификация законодательства и ее особенности в сфере интеллектуальных прав: теоретико-правовые аспекты // Право и политика.-2014.-11.-C. 1643-1646. DOI: 10.7256/1811-9018.2014.11.13319.

11. Островский О.А. Графологический метод гносеологической направленности на стыке между философией, психологией и криминалистики // В сборнике: Молодая наука 2017 материалы I Международной научно-практической конференции теоретических и прикладных разработок молодых ученых. 2017. С. 11-16.

12. Bagutdinov R.A., Narimanov R.K. The calculating the fet based schottky hydrodynamic model // The First European Conference on Informational Technology and Computer Science 2015. С. 17-22.

13. Федоров В. Компьютерные преступления: выявление, расследование и профилактика // Законность. – 1994.-№6.-С.12

14. Мельников В.Р. Защита информации в компьютерных системах. – М.: Финансы и статистика, Электроинформ, 1997.-C. 368

References

1. Ostrovskii O.A Kriminalisticheskaya portretnaya ekspertiza po videoizobrazheniyam, kak forma opredeleniya lichnosti / The Eleventh International Conference on Eurasian scientific development Proceedings of the Conference. Editor Jana Ilyna, Russia. 2016. S. 176-179.

2. Ugolovnyi kodeks Rossiiskoi Federatsii ot 13.06.1996 N 63-FZ (red. ot 17.04.2017) st. 272

3. Press-reliz Mezhdunarodnogo soyuza elektrosvyazi // MSE publikuet dannye po IKT za 2016 god [Elektronnyi resurs].-Rezhim dostupa: http://www.itu.int/net/pressoffice/press_releases/2016/pdf/30-ru.pdf (data obrashcheniya: 08.05.2017).

4. Trend Micro // TAdviser . Gosudarstvo. Biznes. IT. [Elektronnyi resurs].- Rezhim dostupa: http://tadviser.ru/a/23656 (data obrashcheniya: 08.05.2017).

5. Garmaev Yu.P. Sovremennye informatsionnye tekhnologii v mekhanizme vnedreniya mezhotraslevykh sredstv protivodeistviya prestupnosti / Yuridicheskoe obrazovanie i nauka. 2014. № 4. S. 28-33.

6. Bagutdinov R.A. Kibernetika i programmirovanie. 2016. № 5. S.10-15

7. Vasil'ev A.N. Problemy metodiki rassledovaniya otdel'nykh vidov prestuplenii. – M.: LeksEst, 2002. S.64

8. Korolev D.G. Informatsiya i pravo: Uchebnoe posobie. – Ryazan': Ryazanskii Fakul'tet Moskovskogo instituta MVD Rossiyu 2000. S. 41 — 55.

9. Aslanov R. M. Zarubezhnyi opyt pravovogo regulirovaniya obespecheniya informatsionnoi bezopasnosti // Politika i Obshchestvo.-2012.-2.-C. 45-48.

10. Voinikanis E.A. Kodifikatsiya zakonodatel'stva i ee osobennosti v sfere intellektual'nykh prav: teoretiko-pravovye aspekty // Pravo i politika.-2014.-11.-C. 1643-1646. DOI: 10.7256/1811-9018.2014.11.13319.

11. Ostrovskii O.A. Grafologicheskii metod gnoseologicheskoi napravlennosti na styke mezhdu filosofiei, psikhologiei i kriminalistiki // V sbornike: Molodaya nauka 2017 materialy I Mezhdunarodnoi nauchno-prakticheskoi konferentsii teoreticheskikh i prikladnykh razrabotok molodykh uchenykh. 2017. S. 11-16.

12. Bagutdinov R.A., Narimanov R.K. The calculating the fet based schottky hydrodynamic model // The First European Conference on Informational Technology and Computer Science 2015. S. 17-22.

13. Fedorov V. Komp'yuternye prestupleniya: vyyavlenie, rassledovanie i profilaktika // Zakonnost'. – 1994.-№6.-S.12

14. Mel'nikov V.R. Zashchita informatsii v komp'yuternykh sistemakh. – M.: Finansy i statistika, Elektroinform, 1997.-C. 368

|

Статья опубликована с лицензией Creative Commons Attribution-NonCommercial 4.0 International License (CC BY-NC 4.0) – Лицензия «С указанием авторства – Некоммерческая».

Статья опубликована с лицензией Creative Commons Attribution-NonCommercial 4.0 International License (CC BY-NC 4.0) – Лицензия «С указанием авторства – Некоммерческая».

Рус

Рус